Solidity 0.9 принесла с собой значительные изменения, в том числе и более строгую проверку типов и удаление некоторых удобных, но потенциально опасных функций. Это сделало разработку смарт-контрактов более безопасной, но и усложнило процесс, увеличив вероятность ошибок, если не соблюдать осторожность. В этой статье мы рассмотрим наиболее распространенные ловушки при написании смарт-контрактов на Solidity 0.9 и предоставим практические советы по их избежанию.

1. Переполнение и Переполнение с Заполнением (Overflow and Underflow)

Solidity 0.8 и более ранние версии автоматически проверяли на переполнение и переполнение с заполнением для целочисленных типов. В Solidity 0.9 эта проверка отключена по умолчанию для повышения эффективности. Однако это означает, что разработчики теперь несут полную ответственность за обеспечение безопасности целочисленных операций.

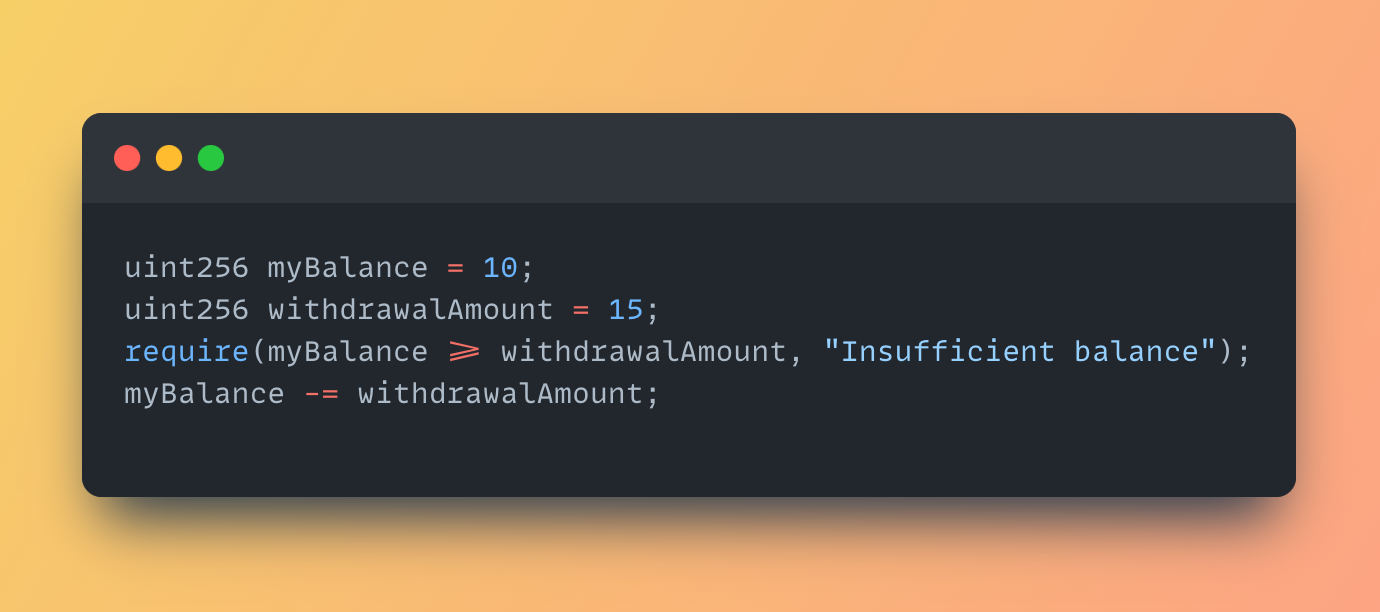

Проблема:

Непроверенные целочисленные операции могут привести к непредсказуемым результатам и уязвимостям. Например, при сложении двух больших чисел может произойти переполнение, что приведет к отрицательному значению.

Решение:

Используйте библиотеку SafeMath или встроенные функции для безопасной арифметики. В Solidity 0.8.0 и выше можно использовать

unchecked

блоки для тех участков кода, где вы уверены в отсутствии переполнения. Также, тщательно продумайте диапазоны допустимых значений для переменных.

// Пример использования SafeMath (требуется импорт библиотеки)

uint256 public balance;

function deposit(uint256 amount) public {

balance = balance.add(amount);

}

function withdraw(uint256 amount) public {

require(balance >= amount, "Insufficient balance");

balance = balance.sub(amount);

}

2. Недостаточная Проверка Входных Данных (Insufficient Input Validation)

Недостаточная проверка входных данных является одной из самых распространенных причин уязвимостей смарт-контрактов. В Solidity 0.9, где типы данных более строгие, ошибки, связанные с неправильным типом данных, выявляются на этапе компиляции, но это не исключает необходимость тщательной проверки на логическую корректность входных данных.

Проблема:

Неправильно отформатированные или недопустимые входные данные могут привести к непредсказуемому поведению контракта и, как следствие, к финансовым потерям.

Решение:

Всегда проверяйте входные данные на соответствие ожидаемому формату и диапазону. Используйте утверждения (

require

), чтобы убедиться, что входные данные корректны, прежде чем использовать их в коде. Рассмотрите возможность использования библиотек для валидации данных.

function setAddress(address _address) public {

require(_address != address(0), "Address cannot be zero");

address = _address;

}

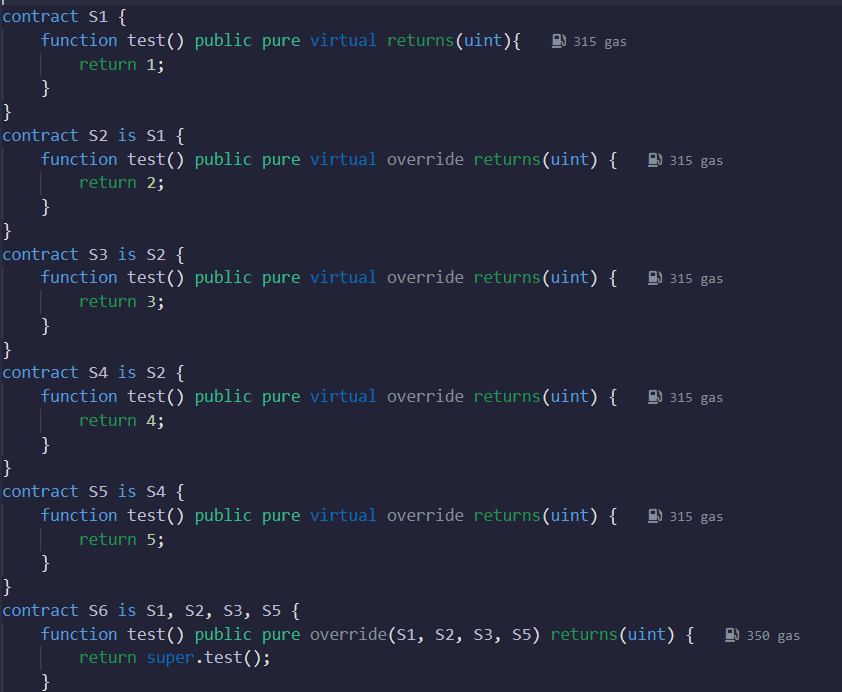

3. Проблемы с Наследованием (Inheritance Issues)

Наследование является мощным инструментом, но его неправильное использование может привести к серьезным проблемам. В Solidity 0.9, где порядок разрешения функций (function resolution order) может быть более сложным, важно понимать, как наследование влияет на поведение контрактов.

Проблема:

Переопределение функций в дочерних контрактах может привести к неожиданному поведению, если не учитывать порядок разрешения функций. Также, ошибки в конструкторах базовых контрактов могут повлиять на дочерние контракты.

Решение:

Тщательно планируйте иерархию наследования. Используйте ключевое слово

virtual

для функций, которые должны быть переопределены в дочерних контрактах. Проверяйте, что конструкторы базовых контрактов работают корректно и не оказывают негативного влияния на дочерние контракты.

// Базовый контракт

contract Base {

uint256 public value;

function setValue(uint256 _value) public {

value = _value;

}

}

// Дочерний контракт

contract Derived is Base {

uint256 public derivedValue;

function setValue(uint256 _value) public virtual override {

Base.setValue(_value);

derivedValue = _value;

}

}

-

Использование

transfer()

и

send()

transfer()

и

send()

Функции

transfer()

и

send()

в Solidity имеют ограничение на размер отправляемого газа (2300 gas). Это может привести к тому, что транзакции будут отброшены, если они требуют больше газа.

Проблема:

Транзакции, которые требуют больше газа, могут быть отброшены, что приведет к потере средств или невозможности выполнения определенных операций.

Решение:

Используйте

call()

для более гибкого управления обменом токенов. Если необходимо отправить большое количество токенов, рассмотрите возможность использования альтернативных методов обмена, которые не ограничены лимитом газа.

// Использование call()

(bool success, ) = address(recipient).call{value: amount}("");

require(success, "Transfer failed");

5. Неправильное Обращение с Событиями (Event Handling)

События в Solidity используются для логирования действий, происходящих в контракте. Неправильное использование событий может привести к неэффективному использованию ресурсов и проблемам с отслеживанием состояния контракта.

Проблема:

Чрезмерное использование событий может привести к перегрузке блокчейна и увеличению стоимости транзакций. Недостаточное использование событий может затруднить отслеживание состояния контракта.

Решение:

Используйте события только для важных действий, происходящих в контракте. Оптимизируйте структуру событий, чтобы минимизировать размер данных, передаваемых в блокчейн.

Solidity 0.9 предоставляет разработчикам более строгий и безопасный инструментарий для создания смарт-контрактов. Следуя этим советам и избегая распространенных ловушек, вы сможете значительно повысить безопасность и эффективность своих смарт-контрактов.

#Solidity #SmartContracts #Security #Blockchain #Development

Добавить комментарий