Скрытые угрозы: Забытые протоколы и аудит сетевой инфраструктуры

Опытные системные администраторы часто полагаются на свой опыт и интуицию при управлении сетевой инфраструктурой. Однако даже самые квалифицированные специалисты могут упустить из виду критические детали, особенно когда речь идет о протоколах связи, которые со временем стали “забытыми” или не документированными. Эти забытые протоколы, часто оставшиеся от предыдущих систем или тестовых окружений, могут стать серьезными уязвимостями, открывающими двери для атак и компрометации данных.

Почему забытые протоколы – это проблема?

Проблема не в самих протоколах как таковых, а в их неконтролируемом существовании. Вот несколько причин, по которым они представляют угрозу:

-

Устаревшие протоколы:

Многие протоколы, которые когда-то были безопасными, теперь имеют известные уязвимости. Использование таких протоколов, особенно без актуальных патчей, значительно увеличивает риск взлома. Пример: использование Telnet вместо SSH, FTP вместо SFTP, или старые версии протокола SMB. -

Недокументированные протоколы:

Если протокол не задокументирован, никто не знает, как он работает, какие у него параметры безопасности, и кто его использует. Это затрудняет мониторинг и устранение потенциальных проблем. -

Неофициальные протоколы:

Сотрудники, особенно разработчики или тестировщики, часто создают собственные протоколы для обмена данными между системами. Эти протоколы обычно не проходят строгий аудит безопасности и могут содержать критические ошибки. -

“Спящие” протоколы:

Протоколы, которые используются редко или только в определенных ситуациях, часто игнорируются при оценке рисков. Однако злоумышленники могут использовать эти “спящие” протоколы для получения доступа к сети.

Как аудит сетевой инфраструктуры может помочь?

Аудит сетевой инфраструктуры – это систематический процесс оценки состояния сети, выявления уязвимостей и разработки стратегий их устранения. Он позволяет обнаружить забытые протоколы, которые системные администраторы могли упустить из виду.

Методики выявления забытых протоколов

-

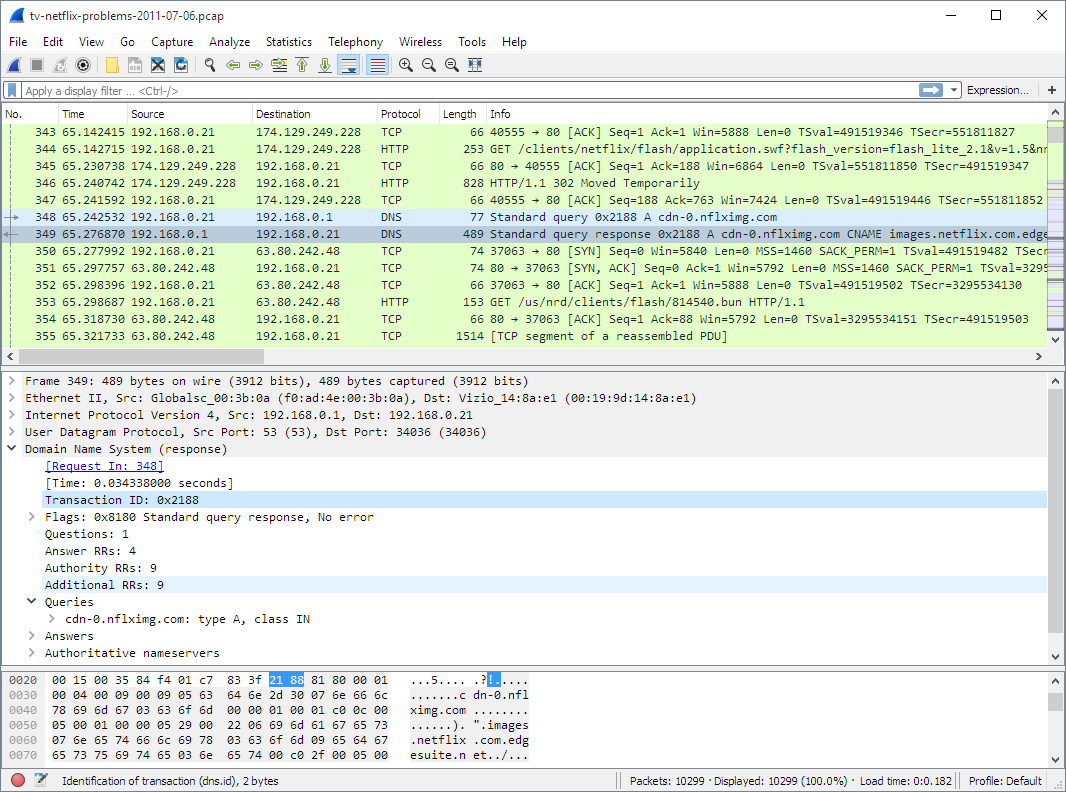

Анализ сетевого трафика:

Использование инструментов анализа сетевого трафика, таких как Wireshark, tcpdump или SolarWinds Network Performance Monitor, позволяет идентифицировать протоколы, которые используются в сети. Обратите внимание на необычные или не задокументированные порты и сервисы. -

Сканирование портов:

Сканеры портов, такие как Nmap, позволяют определить открытые порты на устройствах в сети. Это может помочь выявить протоколы, которые не были задокументированы. -

Анализ конфигурационных файлов:

Просмотрите конфигурационные файлы сетевого оборудования, серверов и приложений, чтобы выявить используемые протоколы. -

Интервью с сотрудниками:

Поговорите с сотрудниками, которые работают с сетью, чтобы узнать, какие протоколы они используют. Особенно важно поговорить с разработчиками и тестировщиками. -

Анализ логов:

Просмотрите логи сетевого оборудования, серверов и приложений, чтобы выявить использование протоколов.

Инструменты для аудита

Существует множество инструментов, которые могут помочь в аудите сетевой инфраструктуры:

-

Nmap:

Мощный сканер портов и сетевой картограф. -

Wireshark:

Анализатор сетевого трафика. -

SolarWinds Network Performance Monitor:

Инструмент мониторинга сетевой производительности. -

Qualys Vulnerability Management:

Платформа управления уязвимостями. -

OpenVAS:

Система сканирования уязвимостей с открытым исходным кодом.

Стратегии устранения рисков

После выявления забытых протоколов необходимо разработать стратегию их устранения. Вот несколько рекомендаций:

-

Отключение ненужных протоколов:

Если протокол не используется, его следует отключить. -

Обновление протоколов:

Обновите устаревшие протоколы до последних версий. -

Замена небезопасных протоколов:

Замените небезопасные протоколы на более безопасные альтернативы. Например, замените Telnet на SSH, FTP на SFTP. -

Внедрение политик безопасности:

Разработайте и внедрите политики безопасности, которые ограничивают использование небезопасных протоколов. -

Регулярный аудит:

Проводите регулярный аудит сетевой инфраструктуры, чтобы выявлять новые забытые протоколы. -

Документирование:

Тщательно документируйте все используемые протоколы, включая их назначение, параметры безопасности и ответственных за их поддержку.

Заключение

Аудит сетевой инфраструктуры – это важный процесс для обеспечения безопасности сети. Обнаружение и устранение забытых протоколов – это критически важный аспект этого процесса, который часто упускается из виду опытными системными администраторами. Регулярный аудит, использование специализированных инструментов и строгое соблюдение политик безопасности помогут снизить риски и обеспечить надежную защиту сети.

Не забывайте, что безопасность – это постоянный процесс, требующий внимания и усилий.

#безопасность #сеть #аудит #инфраструктура #протоколы #системныйадминистратор #уязвимости

Добавить комментарий