В мире DeFi и NFT, где миллионы долларов перетекают через смарт-контракты каждый день, безопасность становится не просто желательным качеством, а жизненной необходимостью. Но часто самые опасные угрозы скрываются не в сложных алгоритмах, а в кажущихся незначительными ошибках в коде Solidity. Эти ошибки, которые мы называем “тихим убийцей”, могут остаться незамеченными при обычном аудите, но при этом предоставляют злоумышленникам возможность украсть ваши средства.

Переполнение и недостаток: классика жанра

Давайте начнем с основ. Переполнение (overflow) и недостаток (underflow) – это, пожалуй, самые известные и распространенные уязвимости в Solidity. В старых версиях Solidity (до 0.8.0) эти ошибки не вызывали исключений, что позволяло злоумышленникам манипулировать значениями переменных, приводя к неожиданным и часто катастрофическим последствиям.

Пример:

Рассмотрим простой контракт для управления балансом:

contract SimpleBalance {

uint256 public balance;

function deposit(uint256 amount) public {

balance += amount;

}

function withdraw(uint256 amount) public {

balance -= amount;

}

}

Если

balance

равно `type(uint256).max`, а

amount

достаточно велико, то при вызове

withdraw

произойдет переполнение, и баланс станет отрицательным. Это позволит злоумышленнику вывести больше средств, чем есть на балансе.

Решение:

Начиная с Solidity 0.8.0, переполнение и недостаток автоматически вызывают исключения. Если вы используете более старую версию, убедитесь, что вы используете SafeMath библиотеки для безопасной арифметики. Существуют и другие, более современные решения, такие как использование библиотеки OpenZeppelin SafeMath.

Проверки безопасности: пропущенные условия

Другой распространенной ошибкой является неправильное использование проверок безопасности. Например, при передаче прав доступа другим контрактам или пользователям, важно убедиться, что условия выполнения этих действий выполнены.

Пример:

Рассмотрим контракт, который позволяет только владельцу выводить средства:

contract SecureWithdrawal {

address public owner;

constructor() {

owner = msg.sender;

}

function withdraw(uint256 amount) public {

require(msg.sender == owner, "Only owner can withdraw");

payable(msg.sender).transfer(amount);

}

}

Если злоумышленник сможет изменить значение

owner

, он сможет вывести все средства с контракта. Хотя

require

и предоставляет защиту, злоумышленник может найти способ обойти ее.

Решение:

Тщательно проверяйте все условия, прежде чем выполнять какие-либо действия, особенно те, которые связаны с управлением средствами. Используйте библиотеки OpenZeppelin для управления доступом (AccessControl) и другие проверенные решения.

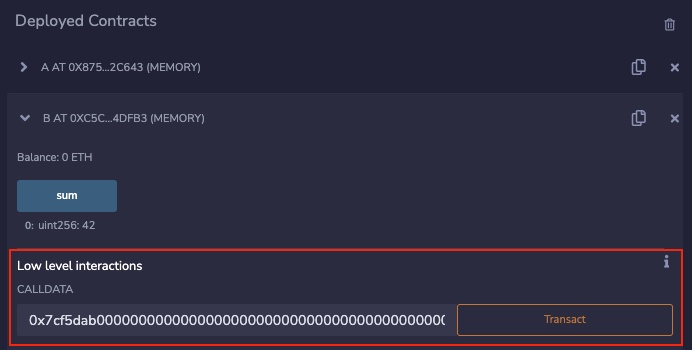

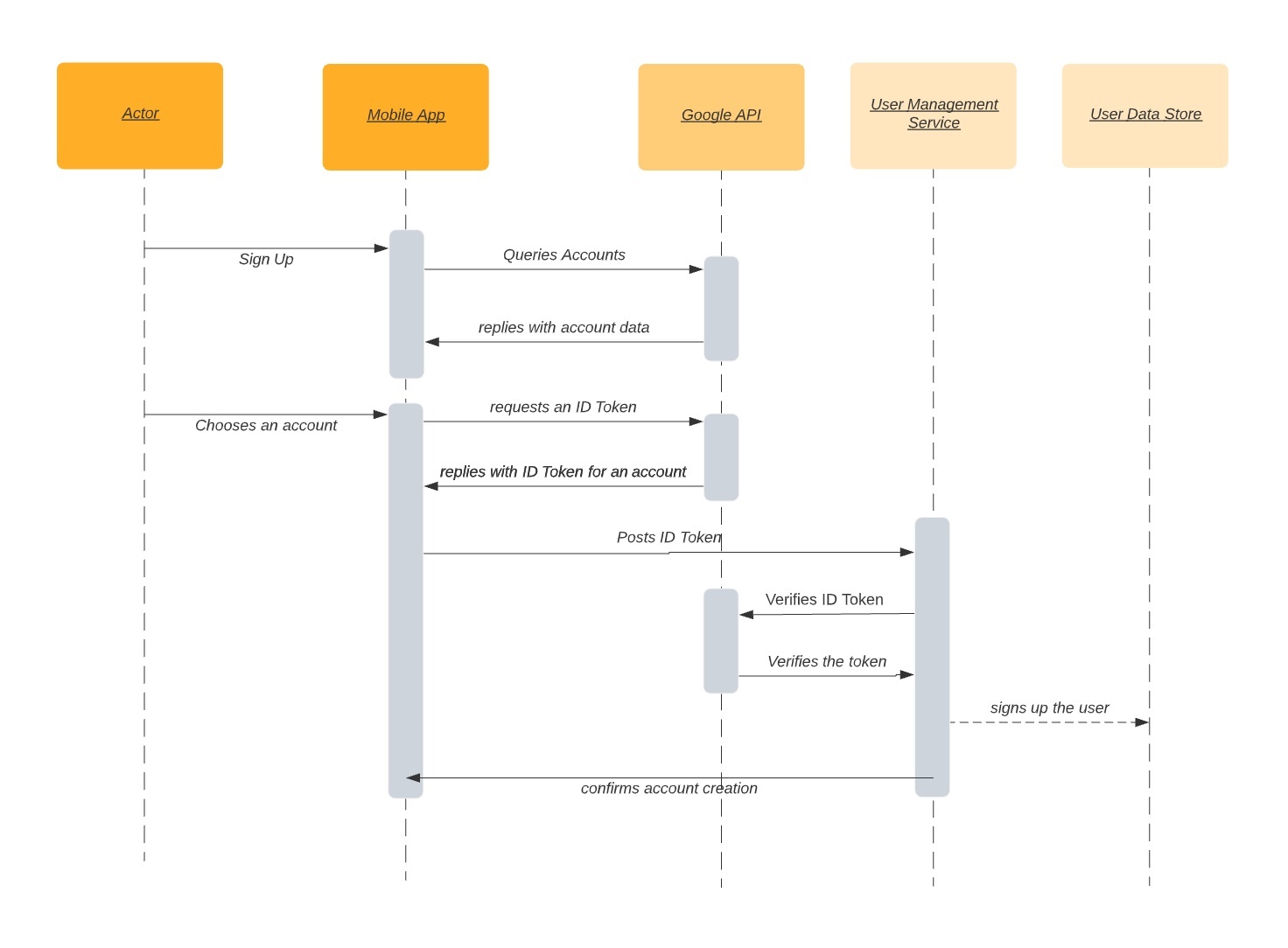

Неожиданные взаимодействия между контрактами

Современные DeFi приложения часто состоят из множества контрактов, которые взаимодействуют друг с другом. Эти взаимодействия могут быть сложными и непредсказуемыми, и ошибки в логике взаимодействия могут привести к потере средств.

Пример:

Рассмотрим два контракта: один для депозитов, а другой для вывода средств. Если контракт для депозитов не проверяет, что контракт для вывода средств является доверенным, злоумышленник может создать поддельный контракт для вывода средств и украсть все депозиты.

Решение:

Внимательно проектируйте взаимодействие между контрактами. Используйте интерфейсы (interfaces) для определения четких правил взаимодействия. Проводите тщательное тестирование всех взаимодействий, включая граничные случаи.

Другие распространенные ошибки

-

Reentrancy:

Позволяет злоумышленнику повторно вызывать функцию контракта до того, как предыдущий вызов завершится. -

Timestamp Dependence:

Использование

block.timestamp

для принятия решений может быть предсказуемым и манипулируемым. -

Delegatecall:

Неправильное использование

delegatecall

может привести к непредсказуемому поведению.

Рекомендации:

- Используйте последние версии Solidity.

- Используйте проверенные библиотеки OpenZeppelin.

- Проводите тщательный аудит кода.

- Используйте инструменты статического анализа.

- Пишите тесты, покрывающие все граничные случаи.

Безопасность смарт-контрактов – это постоянный процесс обучения и улучшения. Будьте бдительны, изучайте новые уязвимости и постоянно совершенствуйте свои навыки.

#Solidity #безопасность #DeFi #NFT #криптовалюта #аудит #уязвимости #смартконтракты #программирование #разработка

Добавить комментарий